漏洞详情

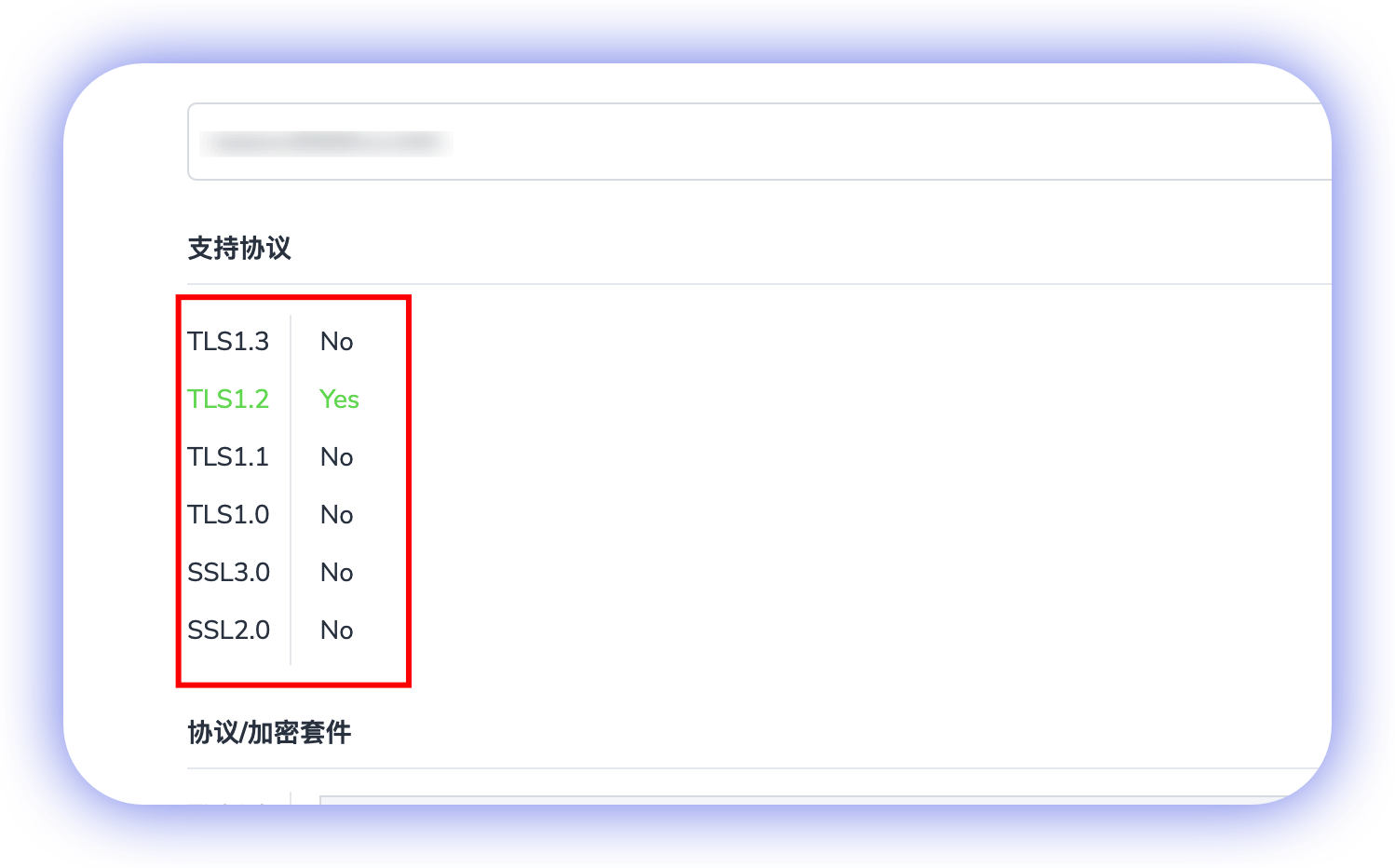

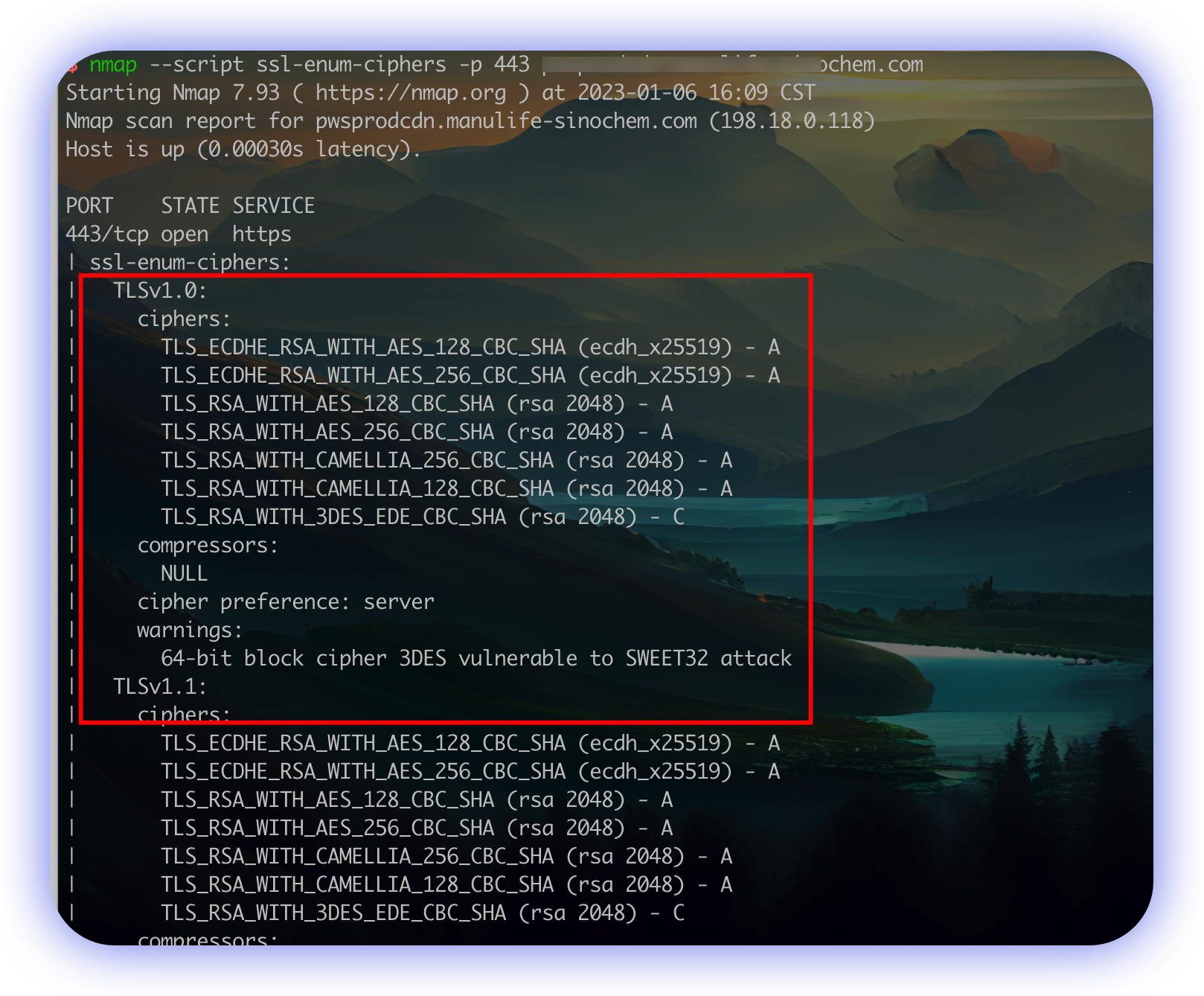

1.启用了不安全的 TLS1.0 、TLS1.1 协议¶

漏洞评级:低

推荐指数:⭐️

发现方式:扫描器(推荐)

漏洞检测及验证:

- 在线检测:

https://www.ssleye.com/ssltool/cipher_suites.html

- 离线检测:

nmap:

存在则有相关密钥信息,反之则无。

nmap --script ssl-enum-ciphers -p 443 xxx.com

- 扫描器结果也可当做验证截图。

上图截图均表示支持,漏洞存在。

漏洞说明:

统一描述推荐:

通过专业安全测试,发现该网站启用了TLS1.0、TLS1.1 协议。攻击者可能通过此漏洞进行中间人攻击。

漏洞修复意见:

统一描述推荐:

建议禁用 TLS 1.0、TLS 1.1 版本,只启用 TLS 1.2 或更高版本。

2.点击劫持¶

漏洞评级:中

推荐指数:⭐️⭐️

发现方式:扫描器(推荐)

漏洞检测及验证:

漏洞检测:扫描器(推荐)

漏洞验证:

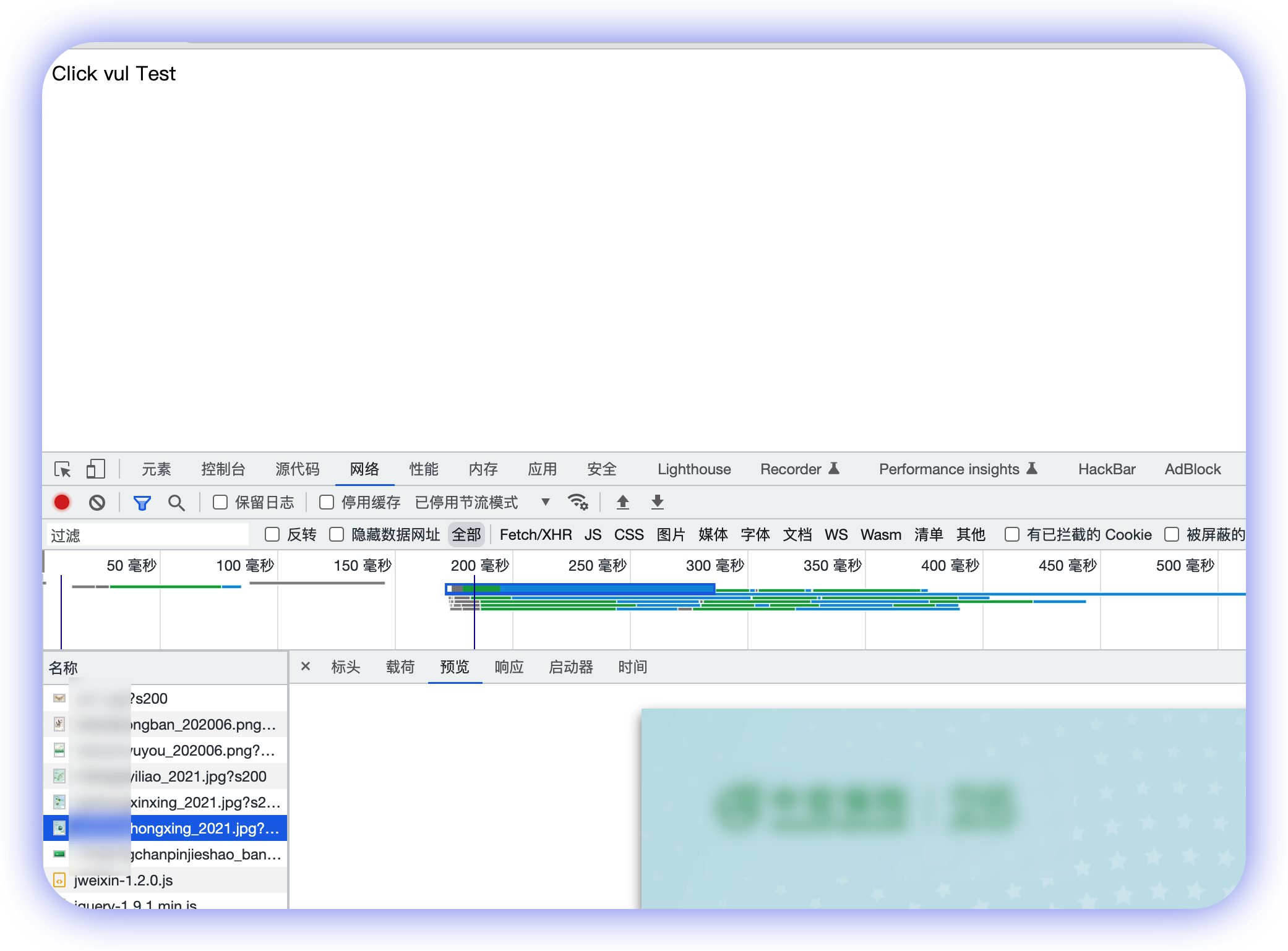

构造一个包含 iframe 的网页

<head>

<style>

#target_website {

position:relative;

width:128px;

height:128px;

opacity:0.00001;

z-index:2;

}

#decoy_website {

position:absolute;

width:300px;

height:400px;

z-index:1;

}

</style>

</head>

<body>

<div id="decoy_website">

Click vul Test

</div>

<iframe id="target_website" src="https://www.baidu.com/">

</iframe>

</body>

保存为html文件,用浏览器打开。

存在点击劫持漏洞情况:(未用baidu进行测试

通过上图可以看到有相关资源被加载。

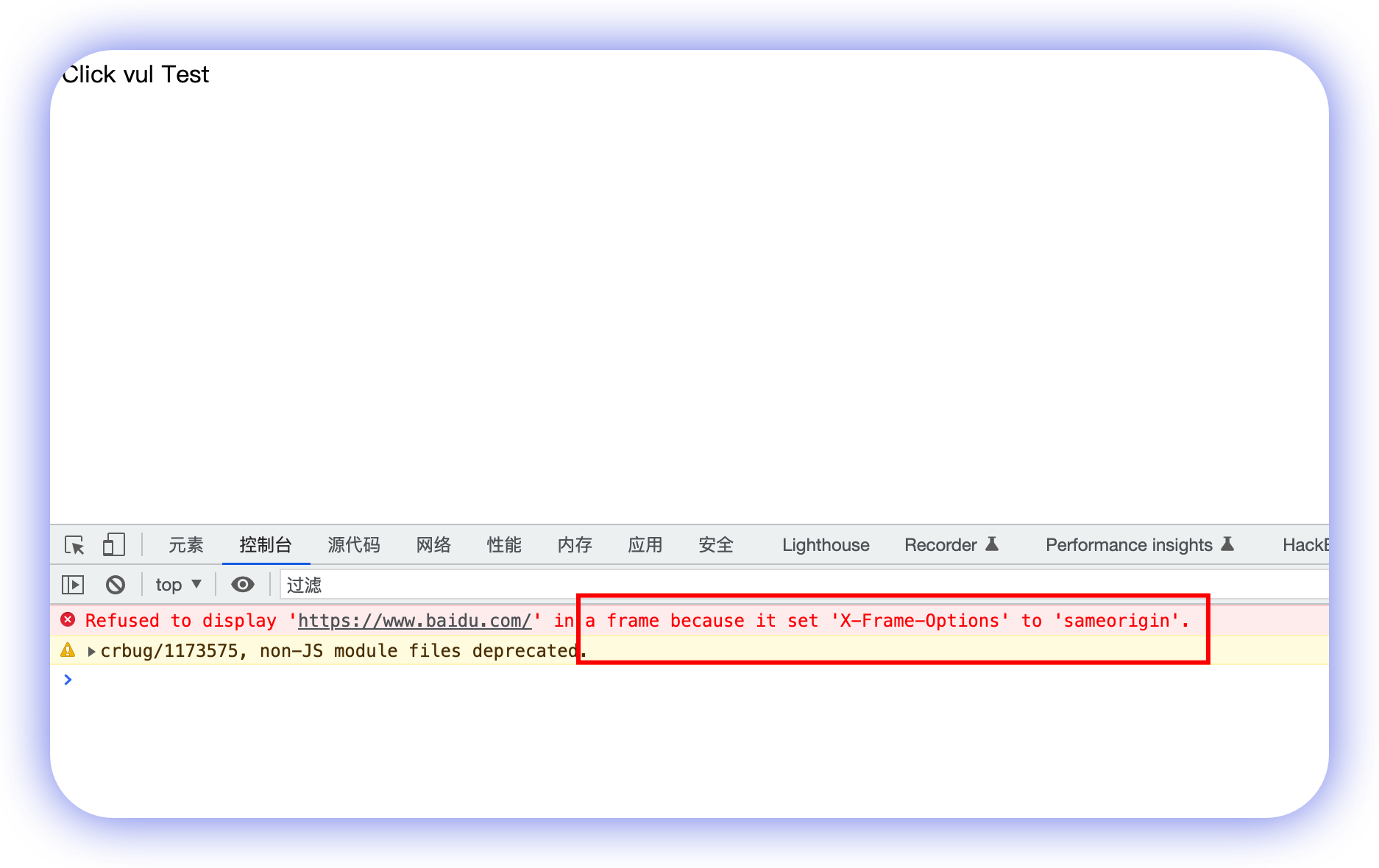

不存在情况(使用百度进行测试:

通过查看控制台发现设置 X-Frame-Options ,证明漏洞不存在。

漏洞说明:

统一描述推荐:

通过专业安全测试,发现该网站存在点击劫持漏洞。攻击者可能通过该漏洞诱导用户发起恶意请求。

漏洞修复意见:

统一描述推荐:

对该网站设置 X-Frame-Option 属性,值可设置为SAMEORIGIN或ALLOW-FROM。

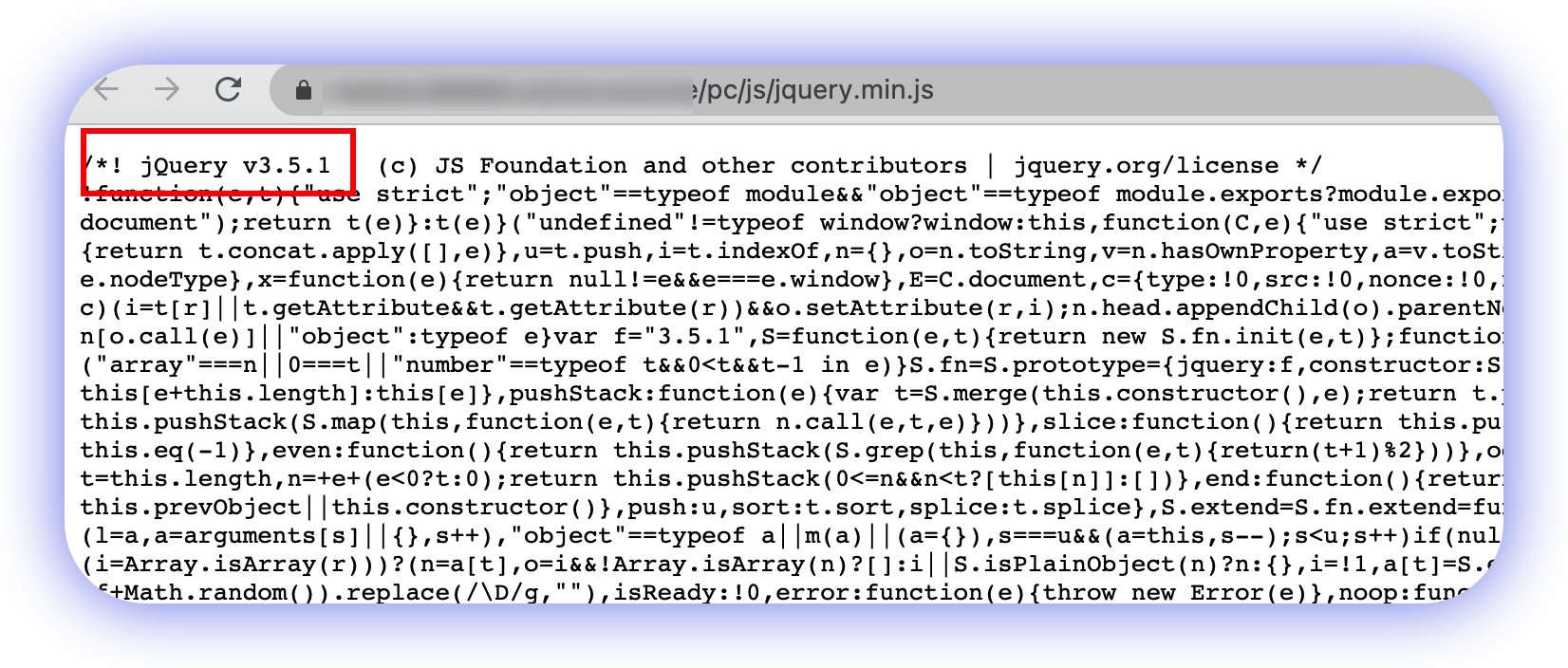

3. 脆弱的JavaScript jQuery库¶

漏洞评级:低

推荐指数:⭐️⭐️

发现方式:扫描器(推荐)

漏洞检测及验证:

漏洞检测:扫描器(推荐)

漏洞验证:

对 JQuery 版本进行查看

版本在 1.2.0 - 3.5.0 存在XSS漏洞。

**tips:**需在该网站找到 src 引用的 jquery 库。

漏洞说明:

统一推荐描述:

该版本 Javascript 库存在一些已披露的XSS漏洞,如CVE-2020-11022。

漏洞修复意见:

统一推荐描述:

升级该 JavaScript jQuery库到最新版本,或禁止使用存在漏洞的 JavaScript jQuery库。